ペネトレーションテスト(侵入テスト)とは?

株式会社レイ・イージス・ジャパンでは、お客様のご希望や状況に合わせていくつかのペネトレーションテスト(Penetration Test:侵入テスト)のシナリオをご用意しております。

こちらのページでは、当社が用意しているペネトレーションテスト中から代表的なものをご紹介してみたいと思います。

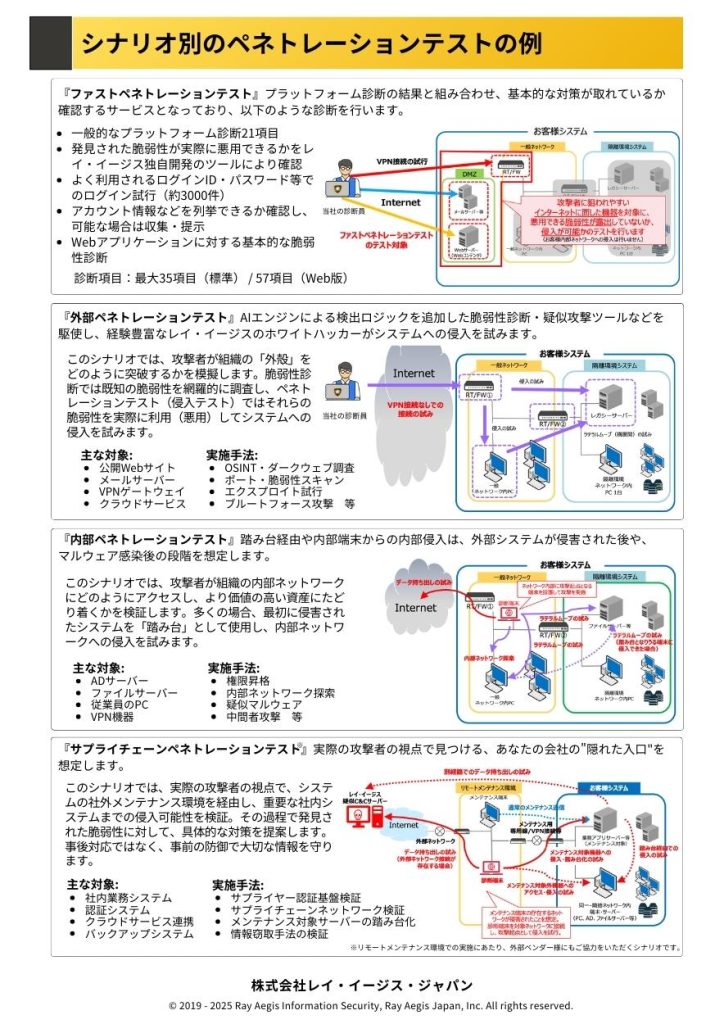

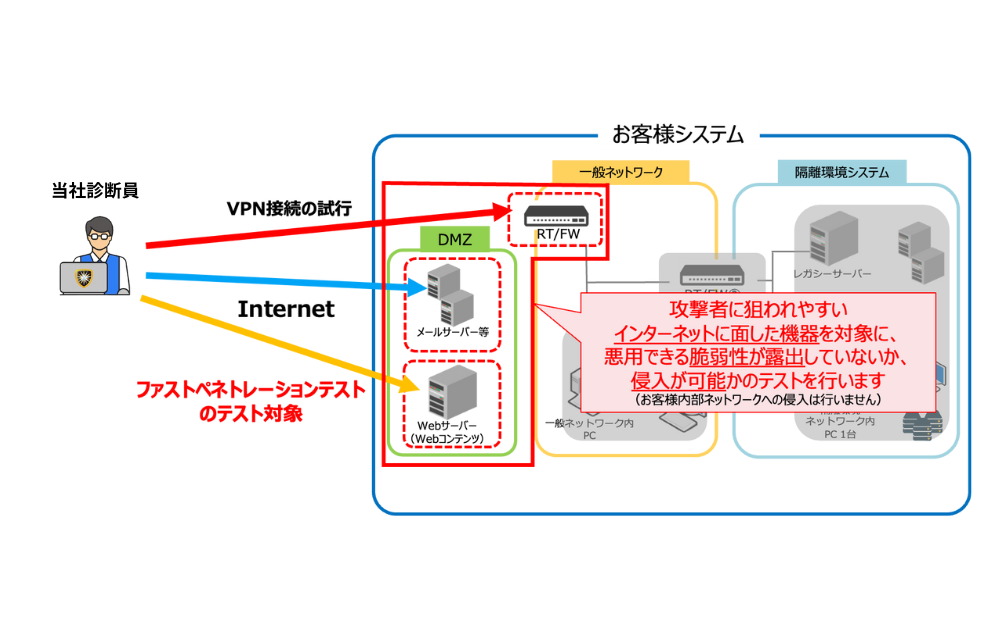

このページでは、4つのシナリオ(一般的なペネトレーション、ファストペネトレーション、外部ペネトレーション、内部ペネトレーション、サプライチェーン・ペネトレーション)に沿って、ペネトレーションテストの対象となる機器・装置や実施手法もそのシナリオごとに異なりますので、その違いについてもみて見ることにしましょう。

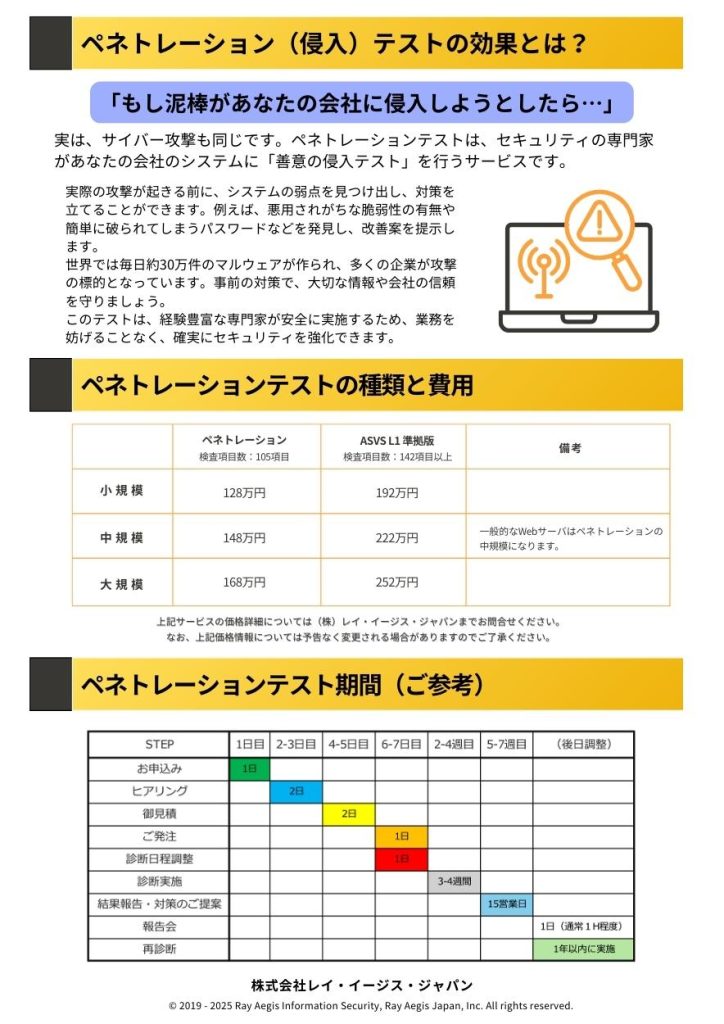

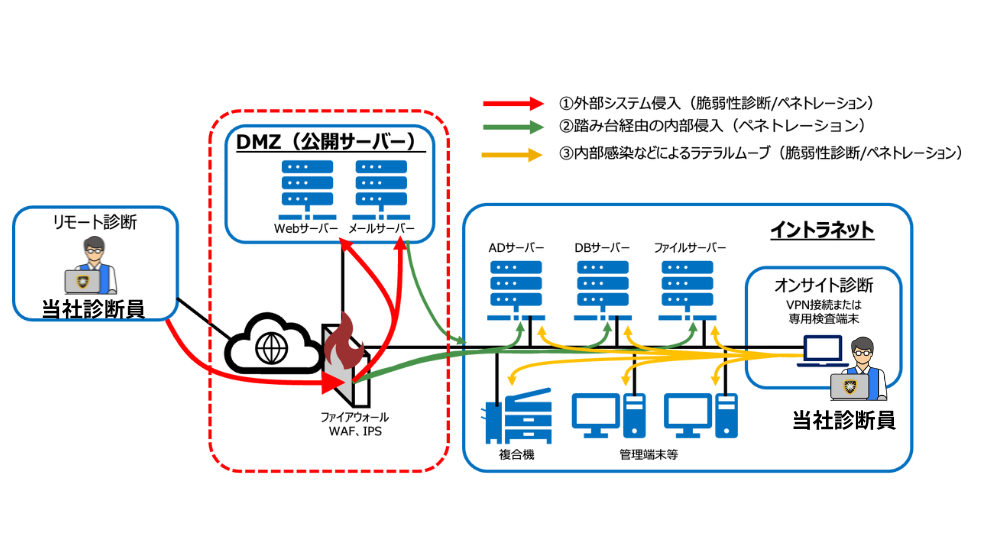

まず、最初に、各ペネトレーションテストの実施対象の選定方法として、一般的な攻撃シナリオにおける対象範囲をみてみましょう。サイバーセキュリティの世界では、攻撃者の視点に立って自社のシステムを評価することが極めて重要です。そのための重要なプロセスが、攻撃シナリオに基づく対象の選定と絞込みです。このプロセスは、大まかに3つの分類に分けられます。それぞれの分類について詳しく見ていきましょう。

攻撃シナリオに基づく対象の選定・絞込み

攻撃シナリオに基づく対象の選定・絞込みは、以下の3つの分類(①〜③)で実施されます。

それでは、①〜③それぞれの詳しい内容についてみて見ることにしましょう。

①外部システム侵入(脆弱性診断/ペネトレーション)

外部システム侵入は、組織の外部から直接アクセス可能なシステムを対象とします。

主な対象:

- 公開Webサイト

- メールサーバー

- VPNゲートウェイ

- クラウドサービス

実施手法:

- ポートスキャン

- 脆弱性スキャン

- エクスプロイト試行

- パスワードクラッキング

この段階では、攻撃者が組織の「外殻」をどのように突破するかを模擬します。脆弱性診断では既知の脆弱性を網羅的に調査し、ペネトレーションテスト(侵入テスト)ではそれらの脆弱性を実際に利用(悪用)してシステムへの侵入を試みます。

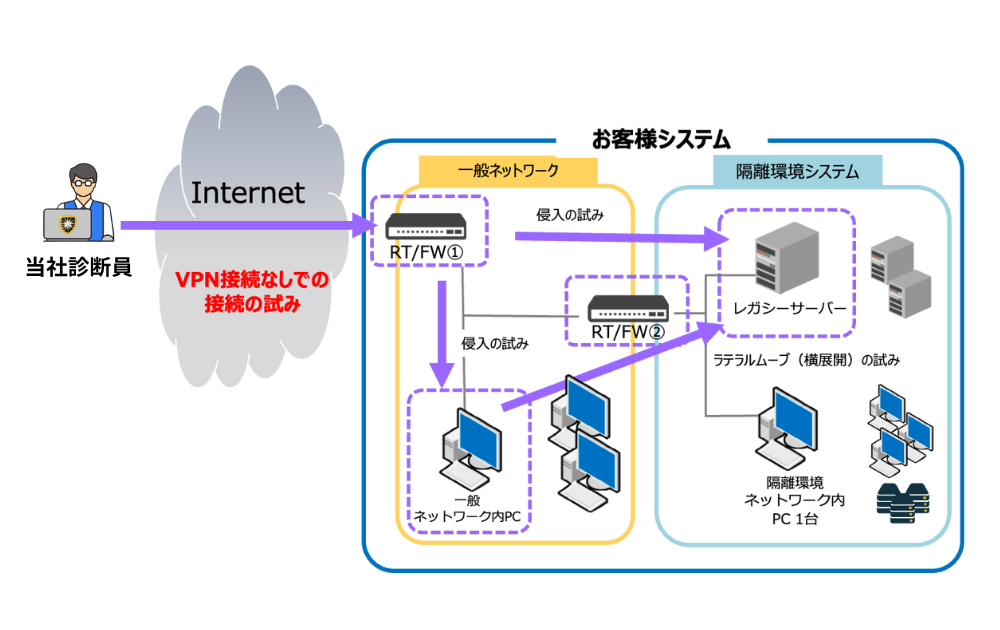

②踏み台経由の内部侵入(ペネトレーション)

踏み台経由の内部侵入は、外部システムが侵害された後の段階を想定します。

主な対象:

- 内部サーバー

- データベース

- ファイルサーバー

- 従業員のPC

実施手法:

- 権限昇格

- 内部ネットワークスキャン

- 中間者攻撃

- パスワードスニッフィング

この段階では、攻撃者が組織の内部ネットワークにどのようにアクセスし、より価値の高い資産にたどり着くかを検証します。多くの場合、最初に侵害されたシステムを「踏み台」として使用し、内部ネットワークへの侵入を試みます。

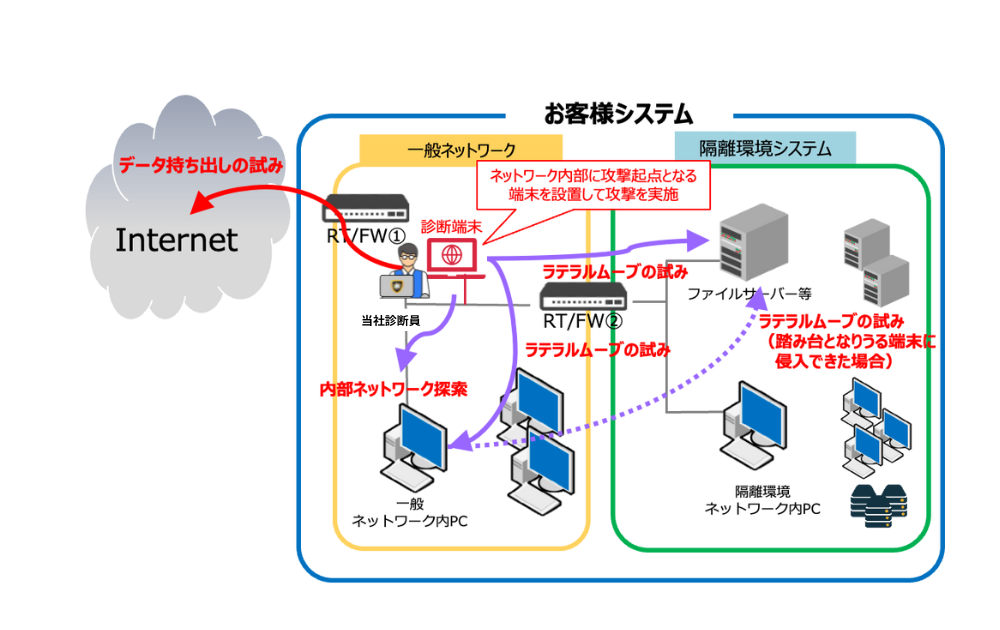

③内部感染などによるラテラルムーブ(脆弱性診断/ペネトレーション)

内部感染によるラテラルムーブ(横方向移動)は、攻撃者が内部ネットワークに侵入した後の行動を模擬します。

主な対象:

- 内部ネットワーク全体

- Active Directory

- 重要なビジネスアプリケーション

- IoTデバイス

実施手法:

- ネットワークマッピング

- 権限昇格

- パスワードハーベスティング

- データ抽出

この段階では、攻撃者が組織内でどのように移動し、最終的な目標(機密データの窃取、システムの破壊など)を達成するかを検証します。内部からの脆弱性診断とペネトレーションテストを組み合わせることで、内部ネットワークの脆弱性と、それらが実際に悪用可能かどうかを確認します。

なぜこの3段階のアプローチが重要なのか?

包括的な評価:

外部から内部まで、攻撃の全段階をカバーすることで、組織の全体的なセキュリティ態勢を評価できます。

現実的な脅威モデル:

実際の攻撃者の行動パターンを模倣することで、より現実的な脅威に対する準備状態を評価できます。

弱点の特定:

各段階で異なる種類の脆弱性や問題点が明らかになり、それぞれに適した対策を講じることができます。

防御の層別化

この3段階のアプローチに基づいて防御策を構築することで、多層防御(Defense in Depth)の実現につながります。

まとめ

攻撃シナリオに基づく対象の選定・絞込みは、効果的なセキュリティ評価の基盤となります。外部システム侵入、踏み台経由の内部侵入、そして内部感染によるラテラルムーブという3つの段階を考慮することで、組織は自社のセキュリティ態勢を包括的に評価し、改善することができます。

常に進化するサイバー脅威に対抗するためには、このような体系的なアプローチが不可欠です。定期的な評価と、その結果に基づく継続的な改善が、強固なサイバーセキュリティ態勢の構築につながるのです。

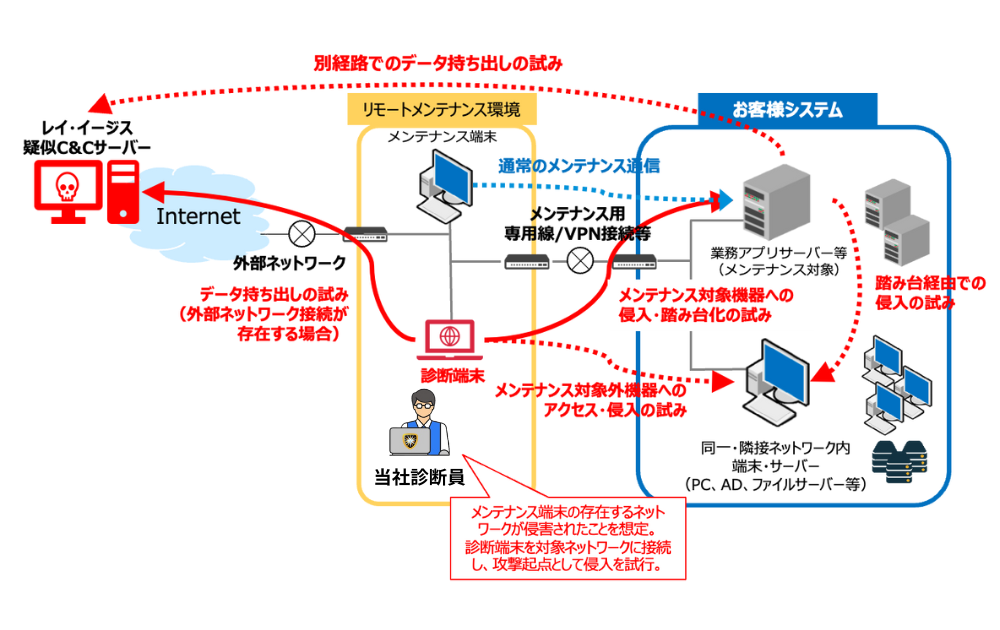

ペネトレーションテストのシナリオ(例)

サービスの一覧とリンク先

ペネトレーションテスト | ペネトレーションテスト |

| ファストペネトレーションテスト | |

| DDoS演習 | |

| IoT | |

| Red Team Operation | |